Por: Víctor Alves & José Petrucio da Silva / Cisco Systems

Introducción

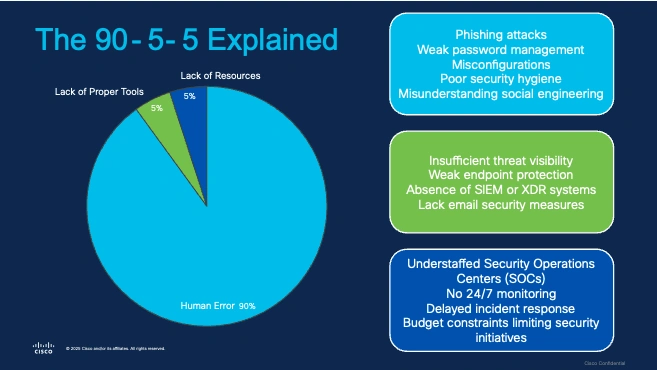

La diferencia entre resiliencia y exposición a menudo se reduce a un solo clic. ¿Qué pasaría si le dijéramos que la mayoría de las brechas de seguridad no son causadas por malware avanzado ni exploits de día cero, sino por errores humanos cotidianos ? Esta es la esencia del concepto 90-5-5: un marco que cambia el enfoque de las defensas reactivas al diseño proactivo.

IBM, la Universidad de Stanford y Verizon destacan cómo el comportamiento humano, especialmente en la toma de decisiones cotidianas, es el factor dominante en las brechas de seguridad. Se descubrió que aproximadamente el 90 % de estas brechas se debieron a errores humanos . Estas estadísticas cuentan una historia convincente: si queremos mejorar la ciberseguridad, debemos abordar el factor humano, pero no exigiendo a las personas que trabajen más. En cambio, debemos trabajar con mayor inteligencia fortaleciendo sus cimientos.

El concepto 90-5-5 no es solo una observación: es un modelo a seguir. El 90 % de las infracciones se deben a errores humanos, el 5 % a la falta o deficiencias de herramientas, y el 5 % a limitaciones de recursos. Pero lo más importante es que sugiere una solución: si invertimos en el concepto 5-5 (tecnología y recursos), podemos reducir drásticamente el impacto del 90. Podemos crear entornos donde los errores humanos se detecten, guíen o incluso prevengan por completo.

Reformulando el concepto 90-5-5

Si bien el 90% de las infracciones se deben a errores humanos, nuestro objetivo es minimizar la cantidad de decisiones que las personas deben tomar bajo presión. Los errores ocurren cuando las personas están abrumadas, desinformadas o desconocen los riesgos. En lugar de centrarnos en la culpa individual, el Concepto 90-5-5 nos invita a pensar estructuralmente: ¿cómo podemos diseñar entornos que reduzcan la carga de trabajo de las personas y prevengan los errores antes de que ocurran?

El 5-5 como fuerza preventiva

5% — Falta de herramientas adecuadas

Las herramientas mal configuradas o mal integradas generan fricción en las decisiones cotidianas. Cuando los sistemas están diseñados para requerir supervisión manual constante o decisiones de juicio, el error humano se vuelve inevitable. Al invertir en sistemas intuitivos, consistentes y seguros por defecto, las organizaciones reducen la probabilidad de errores de los usuarios.

Ejemplos:

- Sistemas de correo electrónico que no bloquean enlaces maliciosos, lo que deja a los usuarios expuestos a ataques de phishing

- VPN obsoletas o soluciones de acceso remoto que no implementan la autenticación multifactor (MFA)

- Aplicaciones heredadas con políticas de contraseñas deficientes que permiten credenciales débiles o reutilizadas

- Sistemas que carecen de visibilidad o alertas, lo que dificulta la detección temprana de indicadores de compromiso

5% — Recursos limitados

La falta de tiempo, personal o enfoque puede deteriorar la seguridad incluso con las herramientas disponibles. Cuando las responsabilidades de seguridad se dispersan o se les resta prioridad, las organizaciones pierden visibilidad y capacidad de respuesta. Esto no solo aumenta la probabilidad de un incidente, sino que también prolonga el tiempo necesario para contenerlo y recuperarse.

Ejemplos:

- Equipos de seguridad pequeños o sobrecargados que no pueden brindar monitoreo las 24 horas del día, los 7 días de la semana, lo que deja sin cubrir las horas de la noche o los fines de semana.

- Respuesta tardía a las vulnerabilidades porque las responsabilidades de parcheo se dividen entre equipos con prioridades conflictivas

- Falta de actualizaciones periódicas de capacitación debido a recortes presupuestarios, lo que hace que persistan prácticas obsoletas

- Políticas de seguridad y planes de respuesta a incidentes que se escribieron una vez y nunca se revisaron a medida que el entorno evolucionó

Fortaleciendo el 5-5 para reducir el 90

La esencia del concepto 90-5-5 es la siguiente: cuando las decisiones se sustentan en la infraestructura adecuada y procesos claros, se reduce la necesidad de juicios individuales. Este cambio permite a las organizaciones crear flujos de trabajo donde la ruta segura no es la mejor práctica que debe recordarse.

Cuando se implementa de manera efectiva:

- Los usuarios son guiados, no sobrecargados, por los sistemas

- Las políticas y protecciones funcionan entre bastidores

- Los errores se anticipan y se previenen, no se castigan en retrospectiva

Esto también implica invertir continuamente en la formación y el apoyo a los usuarios. Más importante aún, las organizaciones deben fomentar una cultura de seguridad psicológica donde se anime a las personas a reportar errores o cuasi accidentes sin temor a la vergüenza ni a represalias. Una política de “sin culpa” o “sin vergüenza” ayuda a crear un ciclo de retroalimentación abierto, fundamental para la detección temprana y la mejora continua.

No basta con implementar la herramienta adecuada, las organizaciones también deben:

- Asegúrese de que esas herramientas estén configuradas correctamente y se utilicen al máximo su potencial.

- Comprometerse a realizar registros y evaluaciones regulares de los clientes para verificar la alineación con las mejores prácticas

- Brindar capacitación continua y actualizaciones de concientización para reforzar los comportamientos seguros y la comprensión del sistema.

La visión de Cisco para un modelo de seguridad que prioriza a las personas

En Cisco, creemos que la verdadera seguridad se diseña pensando en las personas. El concepto 90-5-5 nos recuerda que el éxito no reside en exigir a las personas que trabajen más, sino en crear sistemas que hagan que el comportamiento seguro sea natural, guiado e integrado en las operaciones diarias.

Nuestro enfoque se basa en:

- Reducir la fatiga de las decisiones con un diseño intuitivo y protecciones integradas

- Creación de entornos seguros predeterminados que anticipan los riesgos

- Empoderar a los equipos de seguridad liberándolos de la extinción reactiva de incendios

- Involucrar continuamente a los clientes para validar, ajustar y optimizar su postura de seguridad a lo largo del tiempo

Conclusión

El concepto 90-5-5 supone un cambio en nuestra forma de pensar sobre la ciberseguridad. Cuando las organizaciones invierten en la optimización de herramientas y recursos, crean entornos donde las personas reciben apoyo natural, no están expuestas.

Al reducir la complejidad y garantizar que la ruta segura esté siempre despejada, reducimos las probabilidades de error y mejoramos la resiliencia general. En Cisco, nuestro compromiso es con esta visión: construir sistemas seguros, empoderar a las personas y fortalecer la confianza. Porque al fortalecer el modelo 5-5, no solo reducimos los riesgos, sino que permitimos que las personas alcancen el éxito de forma segura y sin temor a ser el eslabón más débil.