Por: Reddy Velagala / Cisco Systems

¿Alguna vez has tenido uno de esos días en los que casi has llegado a la oficina y te das cuenta de que dejaste tu portátil en casa? Duplicar y volver a combatir el tráfico es horrible, frustrante y completamente ineficiente. Para cuando finalmente llegas a la oficina, se siente como si ya hubieras puesto un día completo.

Todos hemos tenido días así, y Cisco quiere asegurarse de que la administración de su red no sea una rutina. Con eso en mente, presentamos la versión 2.3.3 de Cisco DNA Center. Disponible en este momento, esta versión está llena de características que mejorarán su eficiencia, por lo que administrar su red nunca se siente como duplicar para obtener su computadora portátil.

¿De qué estoy hablando? Esta versión incluye varias innovaciones y mejoras nuevas para optimizar las operaciones de red, aumentar el rendimiento y la confiabilidad de la infraestructura inalámbrica y de conmutación, mejorar la seguridad de la red, proporcionar una prestación de servicios más rápida a través de flujos de trabajo de automatización basados en API y ofrecer una mejor experiencia al usuario final.

Exploremos algunas de las características clave de esta versión:

RRM mejorado por IA

- Mejor rendimiento inalámbrico

- Mejor experiencia inalámbrica del usuario final

Ya está familiarizado con la gestión de recursos de radio (RRM) de Cisco y confía en ella para optimizar sus redes inalámbricas. AI Enhanced RRM lo lleva al siguiente nivel. Evalúa experiencias de RF pasadas, predice tendencias futuras y recomienda configuraciones que dan como resultado un mejor rendimiento y cobertura, y una experiencia de usuario final consistente. Haga clic aquí para ver AI Enhanced RRM en acción.

Mejoramos aún más esta función con la capacidad de obtener una vista previa de los cambios en Cisco DNA Center antes de introducirlos en su red. Con ai enhanced RRM Simulator, puede visualizar la respuesta del entorno de RF a los cambios recomendados y analizar el impacto durante un intervalo de tiempo determinado.

Análisis de conectividad Intel

- Obtenga visibilidad de la experiencia de red del usuario final sin necesidad de ningún agente de cliente

- Solucionar problemas de conectividad rápidamente

Cisco e Intel tienen una larga historia de colaboración y codesarrollo. Ampliamos nuestra asociación para proporcionar información detallada y análisis avanzados para los dispositivos cliente que utilizan chipsets Intel Wi-Fi. Con Cisco DNA Center, puede obtener información sobre qué sistema operativo se está ejecutando, las versiones de los controladores, las estadísticas de RF, etc., para los dispositivos de usuario final basados en la tecnología Intel, y obtener visibilidad de la itinerancia, la razón de desconexión y los errores.

Intel Connectivity Analytics complementa los análisis existentes para dispositivos Samsung y Apple, para proporcionar información detallada sobre la gran mayoría de los dispositivos de usuario final. Lea este blog para obtener una revisión detallada de Intel Connectivity Analytics.

Integración con Cisco ThousandEyes

- Obtenga información sobre la experiencia de las aplicaciones de los usuarios finales desde diferentes ubicaciones dentro de su red

- Diagnosticar rápidamente los problemas de rendimiento de las aplicaciones

La causa raíz del bajo rendimiento de la aplicación puede residir en el dispositivo del usuario final, la red corporativa, Internet o la propia aplicación. El diagnóstico requiere mucho tiempo y, a menudo, no es concluyente. Cisco DNA Center, integrado con Cisco ThousandEyes, proporciona información adicional sobre su experiencia de aplicación de usuario final, con aplicaciones corporativas críticas para el negocio, aplicaciones SaaS y servicios de Internet. Cisco DNA Center utiliza la información recopilada de los agentes ThousandEyes implementados en los switches Cisco Catalyst en toda su red para proporcionar información contextual sobre la experiencia de las aplicaciones del usuario final y ayudarlo a diagnosticar problemas de rendimiento. Para una inmersión más profunda, revise ‘Better Together: Cisco DNA Center and ThousandEyes‘.

Aprenda las mejoras del flujo de trabajo de configuración de dispositivos

- Aprovisione controladores de LAN inalámbrica con la configuración existente a través de Cisco DNA Center

- Reutilizar configuraciones aprendidas en diferentes controladores y sitios

Esta versión hace que sea más fácil que nunca incorporar dispositivos de red inalámbrica sin arriesgarse a cambios en las configuraciones existentes de los dispositivos. Un nuevo flujo de trabajo guiado aprende la intención de la configuración de los controladores de LAN inalámbrica (WLC) y los puntos de acceso y crea elementos de diseño inalámbricos reutilizables, como SSID, perfiles de RF y plantillas de configuración. Estas configuraciones aprendidas se pueden usar en nuevos WLC y sitios.

Seguridad mejorada a través de la integración de Cisco Talos

- Maneje las posibles amenazas de seguridad antes de que se manifiesten en toda la empresa

Los usuarios finales pueden acceder involuntariamente a sitios web maliciosos, comprometiendo sus dispositivos y exponiendo toda su red a amenazas de seguridad. Cisco DNA Center aborda este riesgo a través de la integración con Cisco Talos IP y Domain Reputation Center. Cisco Talos pone a disposición de Cisco DNA Center la lista más completa y actualizada de malware conocido y sitios de baja reputación.

Con esta integración, Cisco DNA Center

- Genera alertas cuando los endpoints acceden a estos sitios

- Actualiza la puntuación de confianza de los puntos de conexión para reflejar la gravedad del riesgo potencial de seguridad

Esto le permite responder rápidamente a posibles amenazas de seguridad antes de que se manifiesten en toda la empresa. Mejor aún, puede automatizar su respuesta con la automatización de Cisco DNA Center y contener las amenazas potenciales al instante.

Integración con Splunk Enterprise

- Obtenga visibilidad de los dominios administrados por Cisco DNA Center en Splunk Enterprise

Es posible que esté utilizando Splunk Enterprise para la correlación de eventos, la visibilidad de los registros en toda la empresa o la supervisión de la seguridad. En cualquier caso, puede aprovechar las aplicaciones de Cisco DNA Center para obtener la visibilidad que necesita en los dominios administrados por Cisco DNA Center. Creamos estas aplicaciones como proyectos de código abierto para que pueda personalizarlas para satisfacer sus necesidades. Estas aplicaciones estarán disponibles en Splunkbase pronto.

Creamos estas aplicaciones en la API avanzada de Cisco DNA Center. Puede crear sus propios flujos de trabajo e integraciones de automatización utilizando la API. Cisco DevNet tiene todos los recursos que necesita.

Certificación FIPS 140-2

- ¿Su organización requiere el cumplimiento de FIPS 140? ¡Cisco DNA Center está listo para usted!

Cisco DNA Center ahora cuenta con la certificación FIPS 140-2. Las agencias gubernamentales federales y canadienses de los Estados Unidos, las entidades privadas y los proveedores de servicios que trabajan con estas agencias deben implementar soluciones validadas por FIPS 140 cuando se utiliza criptografía para proteger la información confidencial. Los gobiernos de otros países, los gobiernos estatales y locales de los Estados Unidos, así como las empresas privadas, adoptaron estos estándares para garantizar la protección de la información confidencial. Si su organización requiere el cumplimiento de FIPS 140, ahora puede aprovechar los beneficios comerciales que Cisco DNA Center tiene para ofrecer junto con el ecosistema completo de Cisco. Lea este blog para obtener más información.

En conclusión

Gracias a las nuevas innovaciones y mejoras en la versión 2.3.3 de Cisco DNA Center, la administración de su red se ha vuelto mucho más fácil.

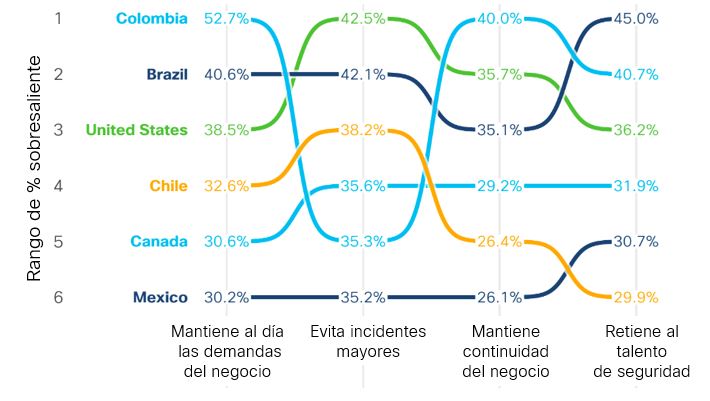

Comparación a nivel de país de los niveles de éxito informados para los resultados de resiliencia de la seguridad

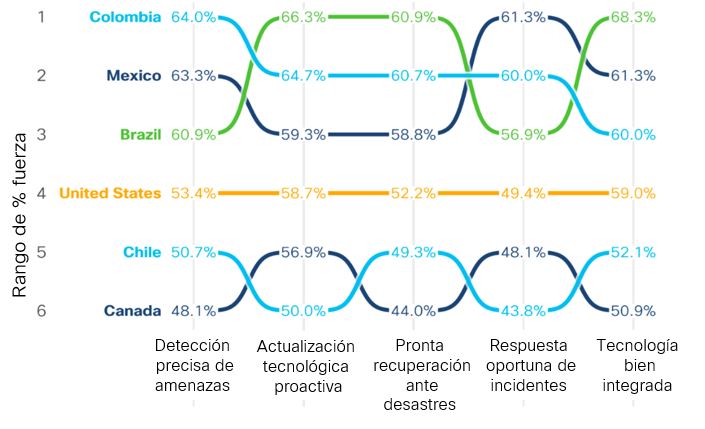

Comparación a nivel de país de los niveles de éxito informados para los resultados de resiliencia de la seguridad Comparación a nivel de país de los niveles de éxito informados para cinco prácticas de seguridad líderes

Comparación a nivel de país de los niveles de éxito informados para cinco prácticas de seguridad líderes