Por: William Nellis / Cisco Systems

Los ataques a la seguridad cibernética en 2023 alcanzaron un nuevo nivel de sofisticación a medida que importantes ataques a la cadena de suministro y herramientas de malware evolucionadas han acelerado el riesgo que enfrentan las instituciones financieras. Dado que las amenazas internas y el riesgo de la cadena de suministro representan el eslabón más débil de la cadena, la amenaza que enfrentan las finanzas ya no es si se violarán, sino cómo se violarán. Y, lo que es más importante, cómo pueden detectar, contener y defenderse de las infracciones a medida que se producen.

La proliferación de herramientas ha creado un desafío operativo, ya que agrega complejidad en torno a la coherencia operativa de la información de seguridad. Hay algunos enfoques que pueden ayudar, pero una cosa que escucho alto y claro es el deseo de usar las herramientas correctamente y no agregar otra herramienta cuando hay un control de seguridad actual (pero no utilizado). Una herramienta que tiene un inmenso valor potencial debido al soporte inherente a la infraestructura existente es Secure Network Analytics de Cisco.

Cisco Secure Network Analytics en servicios financieros

Esta herramienta permite a las instituciones financieras convertir casi todo el hardware existente en un motor de detección de malware mediante el uso de funciones en los dispositivos por los que ya han pagado. Esto puede reemplazar o aumentar los sistemas de detección de intrusiones (IDS) en sitios más pequeños y medianos. También puede proporcionar esta capacidad a una velocidad de línea de 100 g en el centro de datos e incluso inspeccionar el tráfico cifrado en el campus y la WAN, sin descifrarlo. Puede ayudar con DDOS, exfiltración de datos y ayudar a detectar amenazas internas y de la cadena de suministro mediante inteligencia de amenazas e IA/ML.

La herramienta Cisco Secure Network Analytics también ayuda a los bancos a cumplir con el cumplimiento normativo, ya que el cumplimiento no es sólo una obligación legal, sino también un aspecto crucial para proteger la reputación de una empresa y sus clientes. Las normas de cumplimiento se establecen para garantizar que las instituciones financieras operen en condiciones seguras y éticas. Aquí es donde Cisco Secure Network Analytics puede ser parte de una solución integral para ayudar a las instituciones financieras a cumplir con sus obligaciones regulatorias.

Ayudar a la infraestructura de hoy a contrarrestar las amenazas del mañana

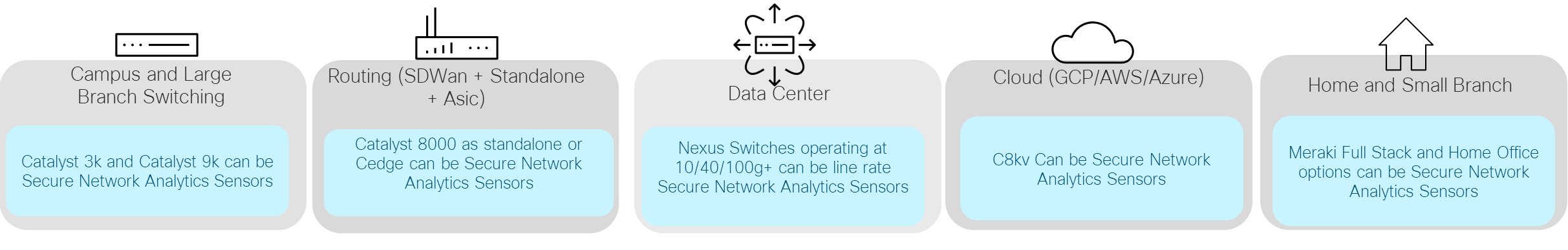

Como se señaló anteriormente, un beneficio clave de Cisco Secure Network Analytics es su soporte implícito para la mayoría de los equipos ya utilizados. Podrá tomar una plataforma existente disponible en sucursales, centros de datos y la WAN y convertirlos en un IDS omnipresente en toda la empresa. Con esto, puede proporcionar una amplia visibilidad dondequiera que esté la red, sin agregar más complejidad. Incluso se integra con Cisco Identity Services Engine para poder poner en cuarentena el malware a medida que se detecta, mediante el envío de un cambio de autorización a la red.

En todo el conjunto de dispositivos compatibles hay una serie de capacidades que Cisco Secure Network Analytics puede proporcionar:

- Visibilidad mejorada y detección de amenazas: los ciberdelincuentes acuden a los bancos porque ahí es donde está el dinero. Cisco Secure Network Analytics ofrece un sistema avanzado de detección de amenazas que monitorea el tráfico de la red, identifica actividades sospechosas y ayuda a mitigar las amenazas. Esto se alinea con muchos requisitos regulatorios que exigen que las instituciones financieras tengan sistemas sólidos para identificar y mitigar posibles amenazas a la seguridad.

- Protección de datos: La protección de los datos de los clientes es un requisito regulatorio clave para todas las instituciones financieras. Cisco Secure Network Analytics ayuda a proteger los datos confidenciales al proporcionar información sobre quién accede a la red, a qué datos accede y si existen posibles violaciones de datos.

- Auditoría e informes: las auditorías periódicas son parte de los requisitos de cumplimiento para las instituciones financieras. Cisco Secure Network Analytics simplifica este proceso al proporcionar análisis detallados del tráfico de red e informes de detección de amenazas. Estos informes se pueden utilizar para demostrar a los reguladores que la institución está monitoreando y gestionando activamente la seguridad de la red, y mostrar qué países o instituciones de terceros se están comunicando activa o históricamente con la red. Al admitir el hardware ya utilizado, proporciona una manera fácil de auditar sitios remotos sin implementar otra caja.

- Simplificación de la segmentación de la red: las regulaciones a menudo exigen que las instituciones financieras segreguen sus redes para limitar la posible propagación de amenazas y proteger datos confidenciales. Cisco Secure Network Analytics simplifica la segmentación de la red al proporcionar visibilidad completa del tráfico de la red, lo que permite una fácil identificación y aislamiento de diferentes segmentos de la red. Una vez que haya agrupado de qué cosas debería hablarse, es fácil encontrar qué excepciones existen a su política para poder actualizarlas o remediarlas.

- Cumplimiento de regulaciones específicas: Cisco Secure Network Analytics puede ayudar a las instituciones financieras a cumplir con regulaciones específicas como GDPR, PCI DSS y la Ley Dodd-Frank. Proporciona información para ayudar a cumplir con las regulaciones FFIEC. Por ejemplo, para el cumplimiento del RGPD, la plataforma proporciona información sobre el movimiento y la ubicación de datos personales en la red. Para PCI DSS, ofrece visibilidad de los entornos de datos de los titulares de tarjetas (y a qué se accede a ellos para validar el control de segmentación), lo cual es fundamental para demostrar el cumplimiento.

La herramienta es fundamental para brindar una amplia visibilidad sin agregar más herramientas ni expansión. El hardware existente que utiliza licencias que ya posee se puede convertir en sensores de detección de malware que le permitirán ampliar su capacidad para detectar malware y detener el ransomware antes de que se propague. Con la integración nativa para vincularse con Identity Services Engine, puede poner en cuarentena este tráfico en la red. Lo hace con lo que posee hoy, para ayudar a contrarrestar las amenazas que enfrentará mañana.