Por: Lesly Anzo / Cisco Meraki

¿Cómo está su implementación actual de seguridad física?

Constantemente escuchamos sobre las amenazas de ciberseguridad que acechan en nuestros espacios cada vez más digitales. Sin embargo, las brechas de seguridad que ocurren en nuestros espacios físicos —brechas que afectan directamente a nuestras personas, lugares y cosas— son igual de importantes. De hecho,23% de los directores de seguridad califican el robo de propiedad física de la empresa como una de las cuatro principales amenazas externas, junto con el phishing, la ingeniería social y la amenaza número uno, el fraude.

En el mundo acelerado de hoy, garantizar la seguridad de las personas, los lugares y las cosas requiere un enfoque proactivo para mejorar continuamente la detección de amenazas y la gestión de incidentes críticos. Dependiendo de los espacios, esto puede implicar diversos tipos de cámaras inteligentes, desde lentes ojo de pez y multicámaras hasta domos fijos y cámaras tipo bala. Cada una desempeña una función específica en la monitorización eficaz de interiores, entradas, salidas, aparcamientos y otros espacios abiertos al aire libre.

Más rápido que una cámara bala aislada

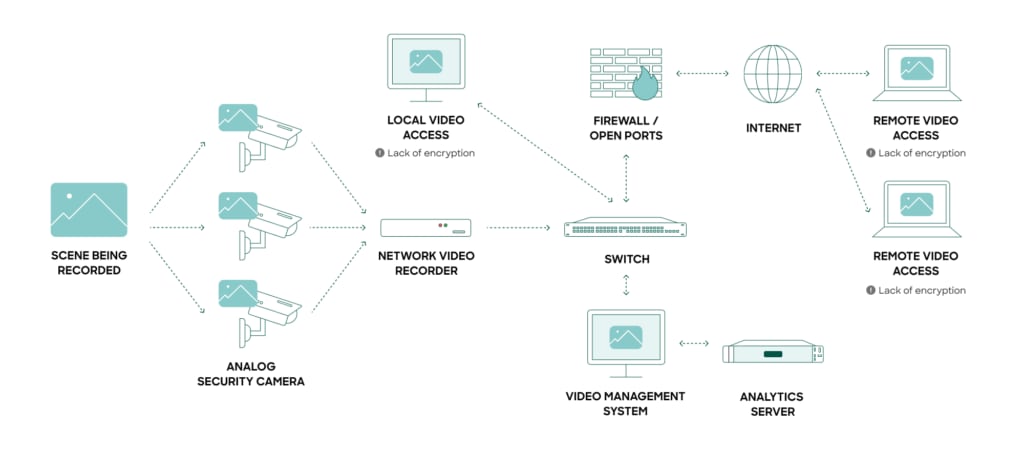

La mayoría de las empresas ya cuentan con diversas cámaras de seguridad físicas en sus instalaciones. Sin embargo, la falta de integración puede dificultar la implementación y la gestión de nuevas generaciones de dispositivos. Los grabadores de vídeo en red (NVR) y los sistemas de gestión de vídeo (VMS) son herramientas independientes que funcionan en conjunto para formar una solución de seguridad física tradicional. Los NVR son dispositivos dedicados que graban las grabaciones de seguridad en formato digital en un disco duro. La infraestructura local admite estos dispositivos, mientras que un VMS gestiona las transmisiones de vídeo de las cámaras de seguridad. Estos componentes pueden provenir de diferentes proveedores y requieren configuraciones manuales para su instalación. Además, las soluciones locales aisladas pueden dificultar la respuesta rápida ante un incidente.

Supongamos que se produce un atropello con fuga en un aparcamiento que gestionas. Solo te informan que uno de los coches afectados estaba en rojo. Tienes una cámara con lente de bala (el formato más adecuado para espacios exteriores grandes y abiertos) que debería haber capturado las imágenes que necesitas para evaluar los detalles del incidente.

A continuación, debe localizar el material grabado. Con las soluciones tradicionales de seguridad física o locales, buscar entre el material grabado puede llevar horas. Los problemas de ancho de banda podrían ralentizar la carga del vídeo. Una vez localizado, la resolución podría no ser suficiente para obtener detalles relevantes. Además, el riesgo de fallo es mayor, ya que los sistemas de gestión de vídeo locales suelen constar de múltiples componentes que aumentan la posibilidad de múltiples puntos de fallo. Diagnosticar estos problemas retrasaría aún más su respuesta.

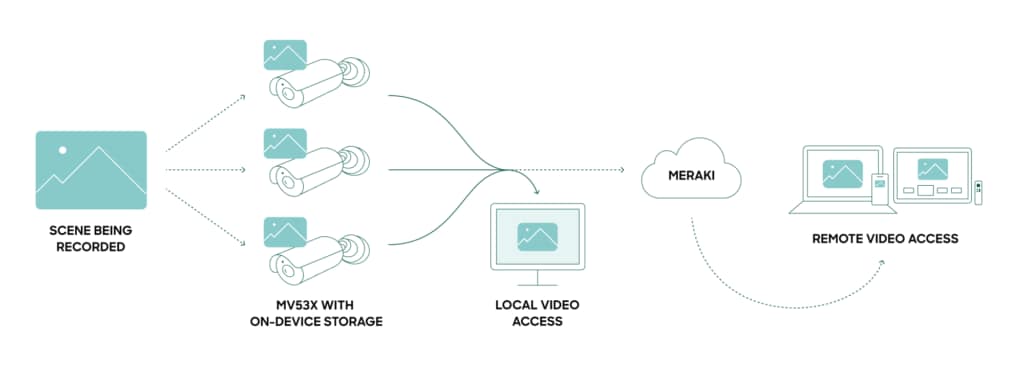

Comparemos este escenario con uno con una solución de seguridad física gestionada en la nube. Añadir una nueva cámara bullet a su implementación actual sería muy fácil. Normalmente, solo se necesita la alimentación e internet para la instalación. Con Meraki, la instalación se realiza directamente en la cámara, lo que ahorra ancho de banda. Todas las cámaras están conectadas a su panel de control de Meraki para una gestión simplificada.

Instalada con vista a su estacionamiento, una cámara bala como nuestra MV53X puede monitorear áreas a una distancia de hasta 30 metros (aproximadamente la longitud de una cancha de baloncesto) con una resolución de hasta 4K. Si ocurre un atropello con fuga en su estacionamiento, puede usar nuestra herramienta de búsqueda por atributos con inteligencia artificial para filtrar todo el video grabado y mostrar solo los videos de los autos rojos. Este proceso es extremadamente sencillo y le ahorra mucho tiempo, permitiéndole concentrarse en lo siguiente: proporcionar las imágenes del incidente a los equipos correspondientes.

Elimina los puntos ciegos con un solo despliegue

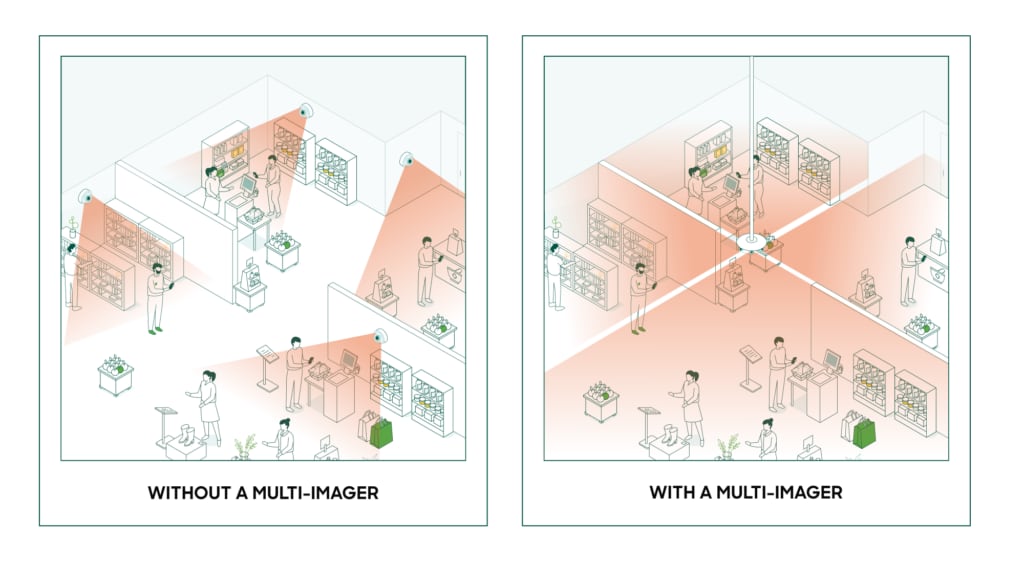

¿Qué tal un escenario diferente? Supongamos que le han encomendado implementar una solución de seguridad física para un pasillo de venta minorista con múltiples puntos de entrada. Podría optar por varias cámaras con lentes varifocales para monitorear estas entradas y salidas. Sin embargo, instalar varias cámaras prácticamente una al lado de la otra requiere cuatro perforaciones independientes y cuatro juegos de soportes de brazo o placas de montaje; en total, cuatro instalaciones de cámaras distintas y completas. Además, el cableado necesario para varias implementaciones puede resultar excesivo.

Una vez instalada, deberá configurar manualmente el campo de visión (FOV) de cada cámara, una por una, para capturar lo que busca y tener en cuenta los puntos ciegos en su implementación. ¿Por qué no integrar todo el proceso de implementación con una sola cámara? Un factor de forma valioso, donde tanto la implementación como la gestión de la solución de cámara se vuelven mucho más fáciles y efectivas en una plataforma administrada en la nube, es un sensor multiimagen. Diseñado con cuatro cámaras individuales en un solo cuerpo, es ideal para monitorear y proteger áreas con múltiples flujos de personas y vehículos que se acercan al campo de visión de la cámara.

La cámara multiimagen Meraki MV84X ofrece no solo las capacidades que necesita, sino también características de rendimiento que facilitan la captura y localización de imágenes esenciales en caso de incidente. Se conecta a su red y se despliega con la misma facilidad que la cámara bullet descrita anteriormente, con 4 TB de almacenamiento y cuatro sensores de 5 MP para monitorear su espacio, eliminando por completo los puntos ciegos. Su resolución de 1080p/24 fps y su límite de retención de 120 días le permiten documentar una gran cantidad de detalles visuales. Además, con herramientas inteligentes como la búsqueda y el resumen de movimiento con IA, la MV84X acelera su capacidad para identificar los detalles clave en una investigación.

Simplificación: El verdadero héroe de su historia de seguridad física

Integrar cámaras bullet, multicámaras o cualquier otro formato de cámara de seguridad en su instalación actual debería ser sencillo. Meraki lo lleva aún más lejos.

Nuestro panel de control Meraki simplifica la gestión y configuración de sus cámaras, facilitando su monitorización, el ajuste de permisos de usuario o la detección de cámaras fuera de línea, todo con tan solo unos clics. Las alertas y análisis en tiempo real son fácilmente accesibles, lo que le ayuda a tomar decisiones informadas rápidamente. Esta facilidad de uso no solo ahorra tiempo, sino que también mejora la eficiencia general de sus operaciones de seguridad física.

¿Y en cuanto a la integración? La hacemos perfecta, permitiéndole incorporar la tecnología más avanzada diseñada para proteger a su personal y sus activos, sin interrumpir sus operaciones. Este es un resultado excepcional para cualquier empresa, y por eso nos entusiasma tanto incorporar a nuestra amplia cartera.