Por: Juan Marino / Cisco Systems

En este siglo XXI vivimos la plenitud de la Era de la Información. Sin embargo, el gran movimiento de datos aumenta las vulnerabilidades ante ataques cibernéticos, lo que exige a las empresas y gobiernos acciones que controlen los riesgos y protejan adecuadamente los datos de la población.

Para alcanzar la Soberanía Digital, término cada vez más común cuando el asunto es ciberseguridad, los gobiernos han invertido en leyes que regulan el flujo, la manipulación y la protección de los datos por parte de las empresas.

Los países están reaccionando a la digitalización de sus economías y al vasto acervo de datos que crea, al basarse en el concepto de soberanía para afirmar la autoridad suprema sobre los datos y garantizar el control y la protección de los datos. «Mis datos, mi ley» es ahora la nueva norma. En todo el mundo, nuevas estructuras de datos apuntan a barreras nacionales para el movimiento de datos, acceso a datos, uso y almacenamiento de datos.

Regulaciones y legislaciones, sin embargo, impactan el valor de la información violada. Por eso necesitamos debatir la raíz del problema. Vemos que, particularmente en América Latina, la capacidad de inviolabilidad de la seguridad de la infraestructura que transporta los datos ha recibido poca atención. Siendo más específico, hablamos poco sobre la responsabilidad del proveedor de los dispositivos de red, servidores, plataformas, sistemas y servicios involucrados en el transporte, entrega y manipulación de la información. Y menos aún sobre el compromiso de los fabricantes con la seguridad de la infraestructura que ellos entregan.

Como líder en los mercados en los que opera, Cisco tomó la delantera, creó y firmó el compromiso global «New Trust Standard o Nuevo Estándar de Confianza«, un documento que baliza las tecnologías confiables del futuro. ¿Alguna vez se ha preguntado si el fabricante del router o del switch que está en su red tiene acceso a la información que pasa a través de él? ¿Se ha preguntado cómo se puede responsabilizar a este proveedor en caso de filtración de información? La idea de este documento es que las empresas y los gobiernos no carguen solos con la responsabilidad de la filtración de datos y de garantizar a sus clientes que sí pueden confiar en la infraestructura que utilizan.

New Trust Standard es una recopilación de lo que hemos escuchado en conversaciones con miles de clientes en todo el mundo a lo largo de los años. Se trata de una estructura de expectativas y responsabilidades, en la que las empresas y sus clientes pueden acordar nuevas reglas para relaciones digitales confiables. Recuerde que la confianza no tiene solamente que ver con el cifrado, la certificación o la supervisión de la cadena de suministro. Está relacionada con una combinación de factores. Lo que seguramente cambiará con el tiempo, en respuesta a la evolución de las expectativas de los clientes, la tecnología, las amenazas digitales y la administración de datos internacional.

Estos son los 5 elementos del Patrón de Confianza:

- Aleje a los invasores – filosofía Zero Trust

- Gestione el riesgo del proveedor – Cadena de suministro confiable

- Respetar los derechos de los datos – Expectativas y regulaciones

- Sea honesto sobre lo que hace – Transparencia

- Demuestre – Certificaciones y pruebas regulares de penetración

#1 Aleje los invasores – filosofía Zero Trust

Compruebe cada conexión, cada dispositivo, siempre. Sea escéptico, curioso, detallista. Estos son los requisitos de trabajo para los profesionales de la seguridad, porque la confianza comienza con una sospecha saludable. Como su nombre indica, cero confianza es una filosofía de «nunca confiar, siempre verificar». Al seleccionar una empresa, una mentalidad de cero confianza significa cuestionar las prácticas y políticas de seguridad de esta organización. El New Trust Standard dice que usted tiene el derecho de solicitar, y de esperar, respuestas claras. Si la empresa maneja datos confidenciales, una mentalidad zero trust significa siempre cuestionar las suposiciones. ¿Los clientes quienes dicen ser? ¿Están seguros los dispositivos? ¿La aplicación A tiene una razón válida para conversar con la aplicación B? El enfoque de décadas pasadas para el control de acceso y una red virtual privada (VPN) ya no se sostiene. Presupone que cualquier dispositivo que se conecte desde dentro de la red corporativa puede ser confiable. Y que cuando un usuario y un dispositivo pasan por un punto de verificación, es seguro dejar que se conecten a varias aplicaciones sin reautenticar.

#2 Gestione el riesgo del proveedor

Pregunte si su proveedor tiene una cadena de suministro confiable. Cuando compra un automóvil, confía en que el fabricante tome medidas razonables para evaluar la calidad de las piezas del proveedor, como los frenos y los cinturones de seguridad. Del mismo modo, los clientes esperan que sus proveedores de servicios conozcan todos los componentes de sus productos y tomen medidas razonables para detectar y mitigar vulnerabilidades que puedan conducir a la manipulación de datos, espionaje, interrupción y falsificación. No es tan fácil. Los proveedores de servicios en la nube suelen utilizar software de terceros para procesar pagos, autenticación, gestión de datos y almacenamiento, entre otros. Incluso el código propietario generalmente incluye componentes de código abierto proporcionados por personas de todo el mundo, y muchos de estos componentes tienen varios componentes agrupados.

#3 Respete los derechos de los datos

Manténgase por delante de la evolución de las expectativas de los clientes y las regulaciones gubernamentales. Los clientes esperan que los proveedores mantengan sus datos protegidos y seguros, y este es un requisito fundamental de confianza en el mundo digital. Además, quieren ser informados sobre cómo se recopilan, utilizan y administran sus datos y, en última instancia, los clientes quieren el control de sus datos. Este deseo de visibilidad y control abarca cualquier relación de datos, desde un individuo involucrado en las redes sociales, un hospital que almacena registros médicos, a una empresa que utiliza servicios de colaboración en la nube. Cada vez más, los consumidores tomarán decisiones sobre sus proveedores con privacidad y transparencia en mente.

#4 Sea transparente

Divulgue toda la información necesaria para que los clientes tomen decisiones fundamentadas. La transparencia se produce cuando los hechos relevantes sobre una empresa se ponen a disposición de los clientes de manera oportuna y eficiente. La transparencia va más allá del cumplimiento de las normas de divulgación. Muestra cómo manejas las operaciones comerciales, el contenido del cliente y la información de privacidad, incluyendo: Qué datos recopila y cómo los usa y protege; Cómo respeta los derechos del interesado; Los detalles principales de sus políticas sobre la divulgación de violaciones y vulnerabilidades de seguridad; Cómo responde a las solicitudes de datos del gobierno; Cuáles son sus planes de continuidad de los negocios.

En general, una empresa transparente confía en que su tratamiento de datos sea justo, ético y responsable. Toma las medidas adecuadas para proteger los datos del cliente y respetar la privacidad. Y está dispuesta a divulgar públicamente las políticas, los procesos y la tecnología que utiliza para proteger datos. Los titulares recientes han hecho que las empresas sean más conscientes de los costes financieros y de la reputación de la seguridad inadecuada.

#5 Compruebe

Demuestre el cumplimiento. Como ya mencionamos, los otros pilares del estudio son los compromisos esenciales con la transparencia, un enfoque de cero confianza para el acceso a la red, la soberanía de los datos y una cadena de suministro confiable. Las certificaciones son la prueba de que la empresa mantiene dichos compromisos.

Las certificaciones de seguridad incluyen el estándar internacional ISO/IEC 27001, System and Organization Controls (SOC 2) en América del Norte, FedRAMP en el sector público estadounidense y Cloud Computing Compliance Controls Catalog (C5) en Alemania. Para obtener certificaciones, los proveedores de productos y servicios de TI se someten a una auditoría realizada por un tercero independiente y acreditado, generalmente una empresa de auditoría.

En los Estados Unidos, por ejemplo, los auditores reciben acreditación de la Junta Nacional de Acreditación (ANAB) de ANSI-ASQ. Las certificaciones de privacidad demuestran a clientes, reguladores y otras partes interesadas que el proveedor defiende los principios de privacidad reconocidos internacionalmente y respeta los derechos fundamentales de los interesados al tratar con PII (Información de Identificación Personal). Las certificaciones reconocidas incluyen las normas corporativas vinculantes de la UE, las normas de privacidad transfronteriza de la APEC, el reconocimiento de privacidad de la APEC para los procesadores y el Escudo de Privacidad de los EE.UU. (no válido para las transferencias de la UE, pero aún reconocido por los EE.UU.). Estas certificaciones son administradas y verificadas por reguladores de privacidad o agentes de responsabilidad independientes aprobados por el regulador.

No es reciente el compromiso de Cisco con la calidad y la seguridad de la información. Desde hace años existe dentro de la compañía una organización llamada Security & Trust Organization (STO), que se dedica a definir la estrategia de seguridad, crear procesos y asegurar que se cumplan. Fue esta organización, incluso, la que creó el documento New Trust Standard. Como pioneros en varios segmentos y, principalmente, en la adopción de un proceso de desarrollo de producto seguro, gestión seria de confianza y desempeño ético en toda su actividad, tenemos este compromiso Sacramentado con nuestros clientes.

Un informe del Foro Económico Mundial (WEF) enumera la Soberanía Digital, la Privacidad de Datos y la Ciberseguridad como los tres temas relevantes que componen la actual agenda global a nivel geopolítico. Cisco, como empresa global y uno de los más grandes jugadores de tecnología, tiene una gran responsabilidad con esta agenda. Después de todo, construimos el 70% de la infraestructura de Internet, las misiones críticas se comunican a través de nuestra plataforma de comunicación, miles de redes están protegidas con nuestros sistemas. Por toda esta responsabilidad, tenemos que tomarnos muy en serio la gestión de la seguridad de nuestros clientes y, más que eso, mostrar lo que estamos haciendo y por qué lo estamos haciendo. Esta es nuestra diferencia con respecto a los demás jugadores del mercado.

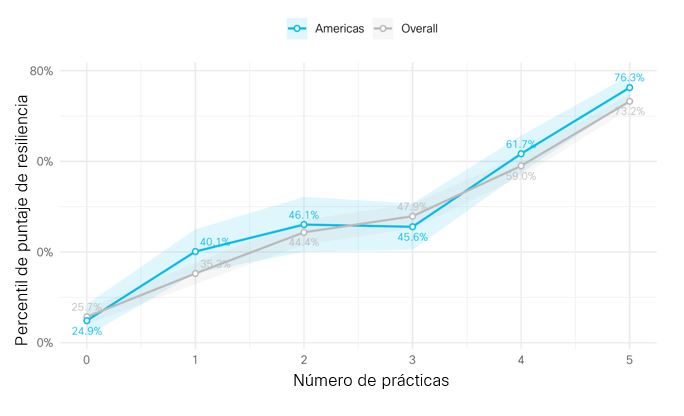

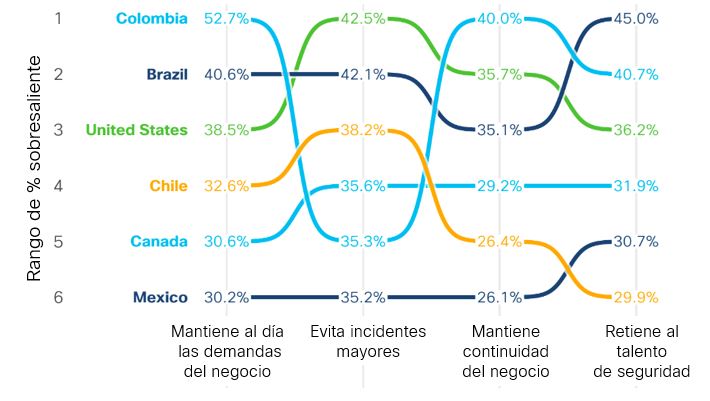

Comparación a nivel de país de los niveles de éxito informados para los resultados de resiliencia de la seguridad

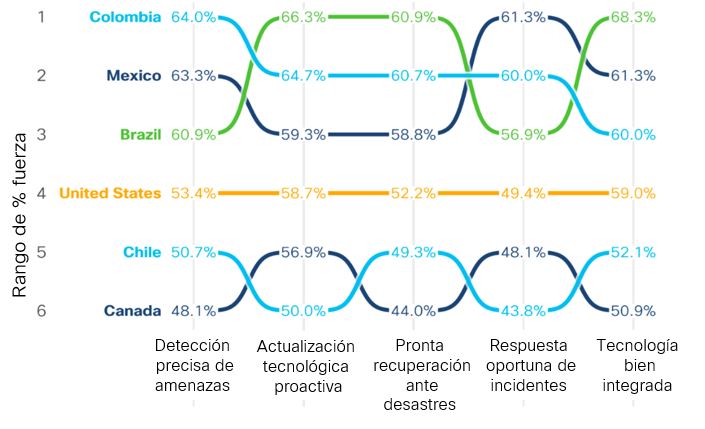

Comparación a nivel de país de los niveles de éxito informados para los resultados de resiliencia de la seguridad Comparación a nivel de país de los niveles de éxito informados para cinco prácticas de seguridad líderes

Comparación a nivel de país de los niveles de éxito informados para cinco prácticas de seguridad líderes