Por: Andrew McPhee / Cisco Systems

Proteger los sistemas de control industrial (ICS) de las ciberamenazas es una prioridad fundamental, pero transformar estas intenciones en acciones efectivas puede ser un desafío. Dada la complejidad de los ICS y sus redes, que a menudo dependen de tecnologías obsoletas y medidas de seguridad inadecuadas, puede resultar difícil determinar el mejor punto de partida. Los Diseños Validados de Cisco (CVD) son arquitecturas de referencia de redes y seguridad probadas que las organizaciones industriales pueden utilizar para desarrollar capacidades avanzadas y sentar las bases para el futuro.

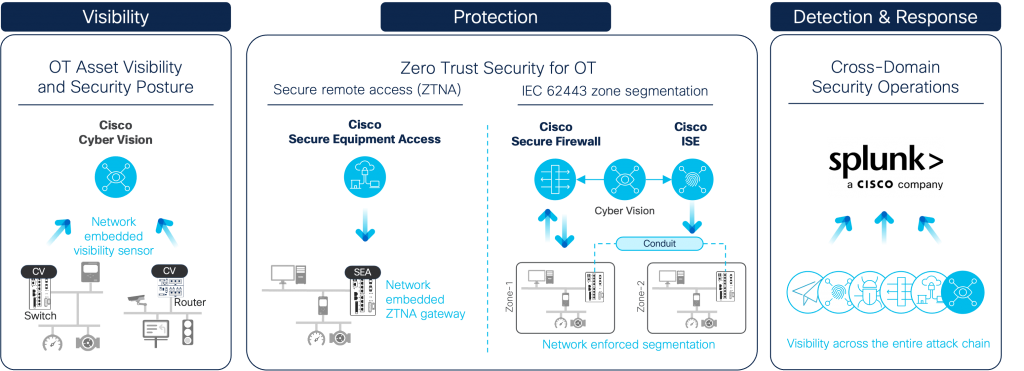

El Diseño Validado de Cisco para Seguridad Industrial se ha actualizado para crear planes adicionales para proteger la infraestructura crítica. Con un enfoque gradual para proteger la red industrial, la solución Cisco Industrial Threat Defense incluye visibilidad de activos OT, acceso y segmentación de confianza cero, y detección, investigación y respuesta entre dominios.

Capacidades integrales de seguridad OT/ICS de Cisco Industrial Threat Defense

Visibilidad integral de OT que impulsa la segmentación de la red

La versión anterior del Diseño Validado de Seguridad Industrial de Cisco describía cómo el software de sensores Cyber Vision, integrado en los switches y routers de Cisco, podía ayudar a obtener visibilidad de los activos industriales conectados sin necesidad de implementar dispositivos dedicados ni redes de recopilación de SPAN. Explicaba cómo los ingenieros de control y los administradores de red podían usar este inventario completo de activos para implementar la segmentación de zonas adaptativa en la red industrial mediante la integración fluida de Cyber Vision y Cisco Identity Services Engine .

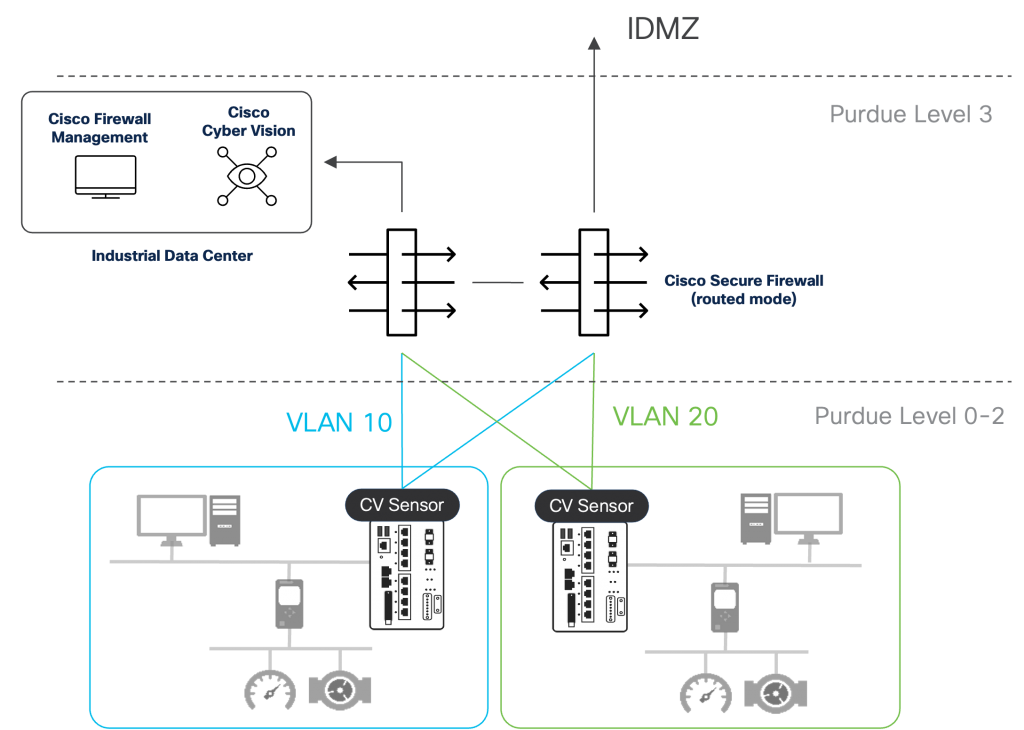

El CVD actualizado ahora incluye el uso del firewall seguro de Cisco para proteger las redes de planta. El aumento de las inversiones en IA y la virtualización de la planta está convirtiendo el centro de datos industrial (IDC) en un componente crucial de las redes operativas. Los PLC virtuales son un ejemplo de este cambio, ya que los controladores virtuales permiten un diseño más flexible y modular de las plantas de producción.

En una arquitectura tradicional del modelo Purdue, el IDC residiría en el nivel 3, la zona de operaciones industriales. Sin embargo, muchas redes operativas que han implementado ciertos niveles de control de tráfico de red lo han hecho en la IDMZ, o nivel 3.5. A medida que el IDC se moderniza, también se conecta más, recurriendo a la conectividad en la nube para que los servicios funcionen correctamente. Una mayor conectividad amplía la superficie de ataque, por lo que es necesario colocar el IDC detrás de un firewall para protegerlo en caso de que un ataque traspase el firewall de límite.

Cisco Secure Firewall para proteger el centro de datos industrial y segmentar redes OT

El Cisco Secure Firewall, complementado con la integración con Cisco Cyber Vision, también permite segmentar dinámicamente la red industrial y prevenir la propagación de ciberataques. El CVD actualizado explica cómo usar el Conector de Atributos Dinámicos Seguros de Cisco (CSDAC) para que los grupos de activos OT creados en Cyber Vision estén disponibles automáticamente para el Centro de Gestión de Firewalls (FMC) como objetos dinámicos. Los objetos dinámicos se pueden incorporar fácilmente a las políticas de control de acceso para permitir o denegar las comunicaciones según el origen/destino, los puertos, los protocolos e incluso los comandos del Sistema de Control Industrial (ICS) mediante OpenAppID. Los Cisco Secure Firewalls instalados en el marco de distribución industrial, o Purdue nivel 3, aplicarán estas políticas de acceso, impulsando la segmentación este-oeste y norte-sur, con la necesidad de implementar dispositivos de firewall dedicados en cada zona.

Un plan para proteger la infraestructura industrial distribuida

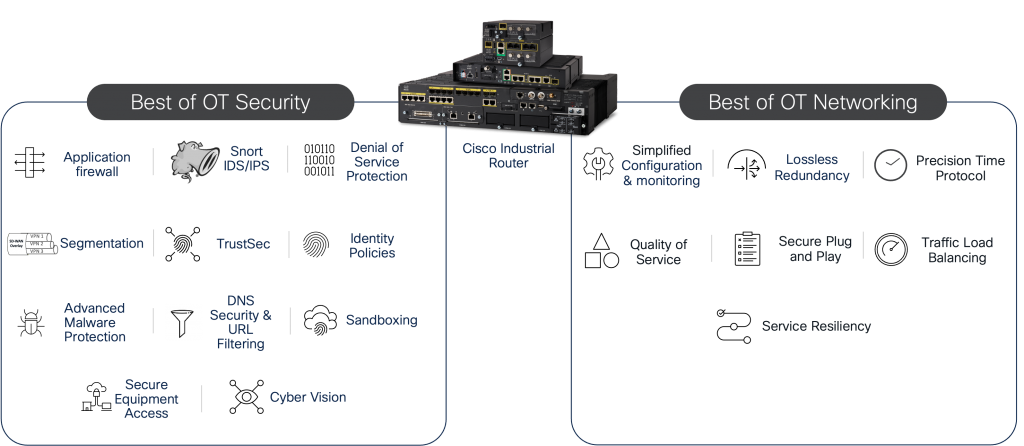

La segunda actualización importante del CVD proporciona directrices de diseño para construir una red ciberresiliencial para activos de campo distribuidos con enrutadores industriales de Cisco. Si bien hablamos mucho de ciberseguridad, que se refiere a las herramientas y políticas robustas implementadas para prevenir ataques en las redes operativas, a menudo pasamos por alto la ciberresiliencia. La ciberresiliencia se refiere a la capacidad de una organización para mantener sus operaciones críticas incluso ante ciberataques.

La ciberseguridad forma parte, por supuesto, de una arquitectura de ciberresiliencia. Capacidades como los firewalls, la segmentación y la implementación de un modelo de confianza cero permiten que, si un atacante logra establecerse en la red, su alcance sea limitado y se puedan prevenir tanto el reconocimiento como el movimiento lateral. Sin embargo, los profesionales de la ciberseguridad y los equipos de redes a menudo cometen el error de considerarse entidades aisladas dentro de la organización. La configuración de la red es tan importante como los dispositivos de seguridad implementados. La calidad de servicio (QoS) garantiza que el tráfico crítico siempre tenga prioridad cuando la red se encuentre en un estado degradado. Los protocolos de redundancia sin pérdidas garantizan que el tráfico crítico cumpla con las métricas de latencia cuando las rutas de red fallan. La seguridad del plano de administración garantiza que solo los usuarios de confianza accedan a la infraestructura de red y no sean desconectados por actores maliciosos. La tecnología “plug and play” garantiza que los nuevos dispositivos de red se incorporen con una configuración segura de fábrica. Si bien todas estas características suelen considerarse parte de la red, es la combinación de red y seguridad la que da como resultado una arquitectura ciberresiliencia.

El enrutador industrial Cisco ofrece lo mejor en seguridad OT y redes industriales robustas

Acceso remoto de confianza cero diseñado para OT

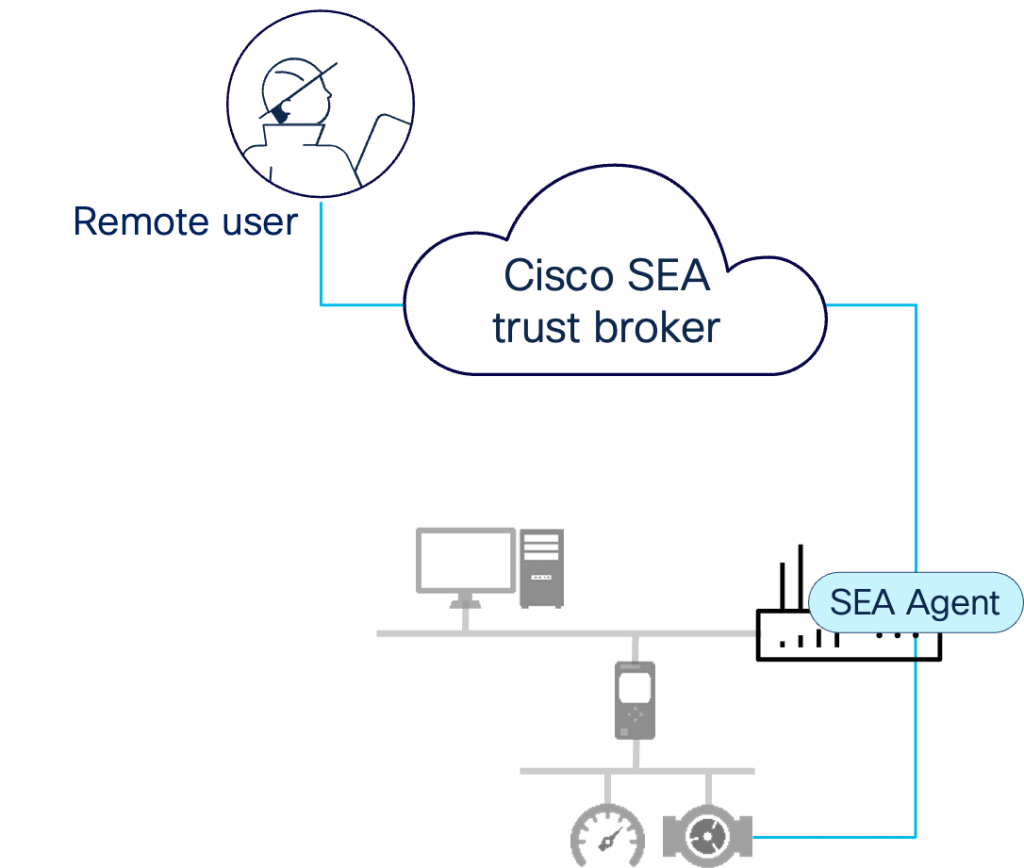

Por último, pero no menos importante, el CVD explora las diversas opciones para proteger el acceso remoto a redes industriales y describe cómo implementar Cisco Secure Equipment Access para habilitar el acceso a redes de confianza cero (ZTNA) en la planta . Las soluciones de acceso remoto vienen en diversas formas, y a menudo puede resultar confuso saber cuál satisface las necesidades empresariales. La guía de diseño compara las redes privadas virtuales, el protocolo de escritorio remoto y la evolución hacia el acceso a redes de confianza cero, lo que finalmente conduce a la implementación de Cisco SEA dentro de una arquitectura modelo de Purdue.

Cisco Secure Equipment Access permite el acceso remoto a ZTNA en entornos industriales