Por:

En el mundo digital actual, estamos más conectados que nunca. Esta conectividad nos ha permitido generar nuevas oportunidades y colaborar de nuevas formas, pero también significa que hay más brechas y vulnerabilidades que ponen en riesgo los datos.

Las organizaciones deben adoptar nuevas tecnologías e implementar medidas de seguridad fuertes para evitar quedarse atrás en el mundo conectado de hoy y gran parte de este esfuerzo comienza con la iniciativa del mes de octubre, mes de la ciberseguridad. ¡Haz tu parte! #BeCyberSmart

Los mayores desafíos de las empresas para lograr la ciberresiliencia

Cuando se trata de proteger a los empleados y clientes de ciberamenazas, el trabajo de una empresa nunca termina; incluso los profesionales de seguridad más diligentes a menudo sienten que están peleando una batalla perdida, particularmente si enfrentan dificultades para dotar de personal a sus equipos.

Hay un número creciente de desafíos que enfrentan las empresas cuando se trata de seguridad y estos son algunos de ellos:

- Movilidad:

Los usuarios hoy en día pueden trabajar desde cualquier lugar, así que, si están fuera de la red y no usan la VPN, sus dispositivos son vulnerables al malware.

- Oficinas:

En lugar de redirigir el tráfico a la empresa, más oficinas ahora se conectan directamente a Internet, dejando los dispositivos y los datos vulnerables debido a la seguridad insuficiente en el sitio. A medida que las empresas se desplazan hacia la WAN definida por software para reducir los costos de MPLS y aumentar el rendimiento, la seguridad proporcionada por la nube se vuelve aún más crítica.

- Aplicaciones basadas en la nube:

Cuando las unidades de negocios aprovechan los servicios innovadores en la nube para obtener una ventaja competitiva, colocan los datos corporativos fuera del perímetro. Pero no puedes proteger lo que no puedes ver.

- Nuevas amenazas

Las amenazas de seguridad de hoy en día son más complejas, más numerosas y peligrosas que nunca, especialmente para los equipos de seguridad de TI que ya están saturados.

- BYOD

Cuando los visitantes y los empleados usan dispositivos personales para conectarse en el sitio, su Wi-Fi puede abrir la puerta a archivos maliciosos sin darse cuenta. El Internet de las cosas (IoT), los dispositivos inteligentes y los endpoints continúan proliferando, mientras que las amenazas evolucionan junto con ellos.

Estos desafíos se enfrentan en todas las industrias, pero impactan a todos de manera diferente, y tratar de abordarlos individualmente puede causar brechas en la seguridad. Pero hay formas de usar la tecnología para hacer que su red sea más segura sin ralentizarla ni hacerla más compleja.

La puerta de enlace seguro a Internet

Para hacer frente a estos desafíos y proporcionar una protección eficaz a los usuarios, los profesionales de la seguridad están replanteándose la forma en que se ofrece la seguridad.

En un panorama global en constante cambio, proporcionar un entorno seguro para los usuarios dentro y fuera de la red corporativa es una prioridad máxima. Las soluciones deben ser simples de implementar, extremadamente efectivas, tener una latencia mínima, admitir implementaciones en todo el mundo y adherirse a los diseños abiertos que han hecho que el software como servicio (SaaS) sea tan exitoso.

Presentamos Secure Internet Gateway (SIG), una vía de acceso segura a Internet que permite a los usuarios ir a cualquier lugar en Internet, incluso cuando no están conectados a la VPN.

SIG ofrece protección de 360 grados para la nube, SaaS, sucursales y Endpoints, dentro y fuera de la red. ¿Cómo? Al ofrecer una vía de acceso segura a Internet que ofrece estas capacidades críticas.

- Protección contra amenazas en todos los puertos y protocolos, dentro y fuera de la red corporativa.

- Bloqueo de más amenazas con una inspección más profunda del tráfico de riesgo, sin afectar a los usuarios finales

- APIs bidireccionales y de plataforma abierta para integrar con su pila de seguridad existente.

Cisco Umbrella: El SIG del futuro ya está aquí

Cisco Umbrella Secure Internet Gateway (SIG) es un servicio de seguridad en la nube que unifica múltiples funciones en una única solución que tradicionalmente requería múltiples dispositivos en las instalaciones o servicios de seguridad en la nube de una sola función. Umbrella permite a las organizaciones adoptar la nube a su ritmo y confiar en la seguridad, el rendimiento y la confiabilidad de sus conexiones directas a Internet.

Cisco Umbrella es su primera línea de defensa contra posibles amenazas. En cualquier momento y desde cualquier lugar, el tráfico de Internet de sus usuarios se enruta primero a través de Umbrella, lo que evita que los riesgos lleguen a los endpoints al bloquear las conexiones a sitios que alojan malware o esfuerzos de phishing. Umbrella puede ayudar a las empresas a construir una base de ciberresiliencia al proporcionar acceso a una protección integral proporcionada por la nube en todas sus redes, dispositivos y aplicaciones.

Cisco Umbrella simplifica la implementación, la configuración y la integración al unificar las funciones de seguridad. Facilita el crecimiento para satisfacer las necesidades de una fuerza de trabajo remota y itinerante, un perímetro de red cambiante y un entorno de múltiples nubes.

+

+ =

=

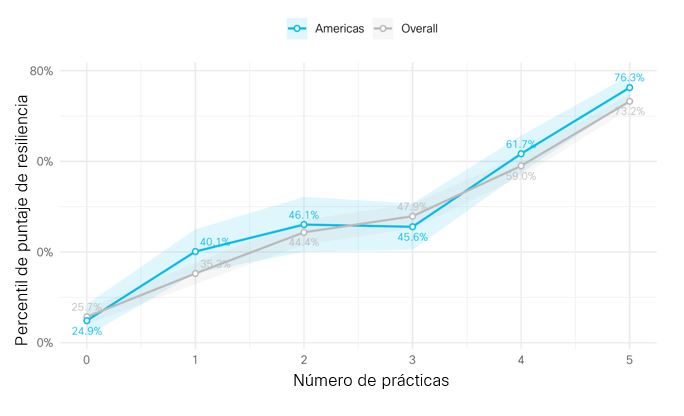

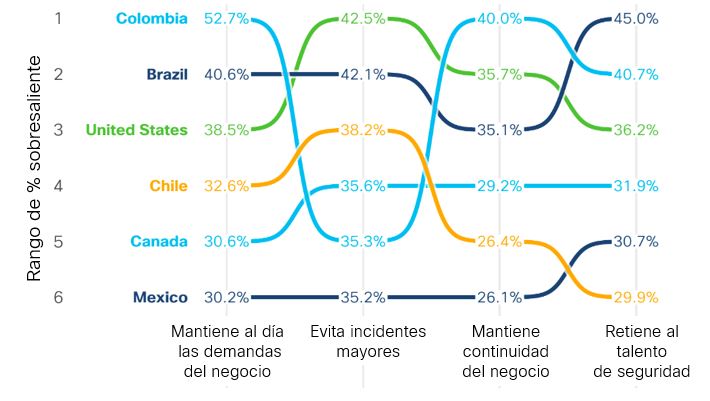

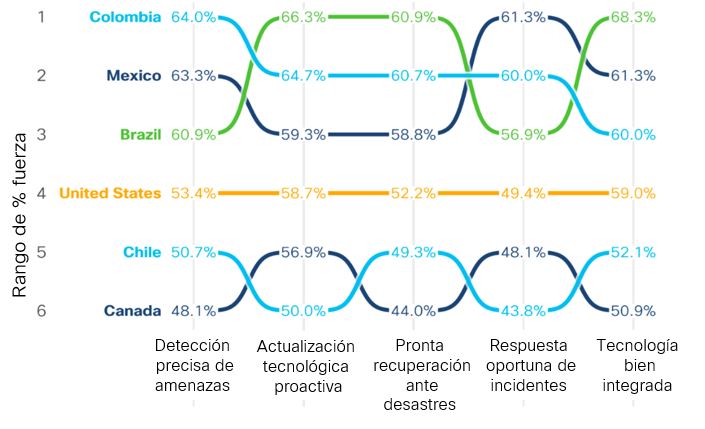

Comparación a nivel de país de los niveles de éxito informados para los resultados de resiliencia de la seguridad

Comparación a nivel de país de los niveles de éxito informados para los resultados de resiliencia de la seguridad Comparación a nivel de país de los niveles de éxito informados para cinco prácticas de seguridad líderes

Comparación a nivel de país de los niveles de éxito informados para cinco prácticas de seguridad líderes