Por: John Spiegel / D

A medida que nos acercamos al año 2024, las revoluciones digitales dentro de las empresas, lideradas por la nube, las soluciones XaaS y ahora la IA, se están acelerando. Si a esto le sumamos una nueva tendencia que surgió en 2020, la fuerza laboral híbrida, los líderes de TI tienen las manos ocupadas. Gran parte de este cambio se sustenta en una tecnología fundamental que nació a mediados de la década de 1990: la VPN de acceso remoto.

Originalmente diseñada para proporcionar a los empleados y al personal de soporte de TI acceso al centro de datos privado, esta misma tecnología ahora conecta a la fuerza laboral con aplicaciones públicas y privadas y admite recursos críticos de terceros. ¿A qué se debe esto y cuál es el estado actual de las VPN de acceso remoto? HPE Aruba Networking patrocinó una encuesta con Cybersecurity Insiders para comprender el panorama actual, cómo se utilizará en 2024 y hacia dónde se dirige el futuro de esta tecnología crítica. Se puede acceder al informe completo de riesgos de VPN aquí, que proporciona algunos resultados interesantes de 593 expertos en ciberseguridad y profesionales de TI.

Empecemos por el uso. Actualmente, el 96% de las organizaciones todavía utilizan VPN. Si bien una gran mayoría, el 80 %, utiliza acceso remoto seguro para aplicaciones públicas y privadas, el 33 % también utiliza VPN para conectar recursos críticos de terceros. Como era de esperar, el 92% utiliza esta tecnología una vez a la semana, y el 58% de los usuarios finales dicen que dependen de VPN para sus actividades diarias. Con toda esta actividad, uno pensaría que la solución sería fácil de usar, pero es todo lo contrario. El 65% de los encuestados informó que sus empresas alojan hasta 3 puertas de enlace VPN, y el 39% aloja 4 o más. Esto afecta tanto al empleado que debe seleccionar la puerta de enlace adecuada como al administrador de TI que debe administrar, parchear y solucionar problemas de diseños de sistemas cada vez más complejos. Esta es probablemente una de las razones por las que el 81% de los usuarios informaron insatisfacción con la solución. Las principales quejas incluyeron velocidades de conexión lentas, caídas, problemas constantes de autenticación y, lo que es peor, una experiencia de usuario inconsistente en diferentes dispositivos.

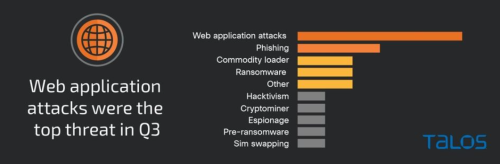

¿Qué tal la seguridad? El 92% de los encuestados expresaron aprensión con respecto a la seguridad de las VPN. El 24% tenía un nivel alto de preocupación, el 68% tenía un nivel moderado y sólo el 8% no estaba preocupado en absoluto. Esto se alinea con otros estudios sobre VPN de acceso remoto que encontraron un aumento del 270 % en los ataques de ingeniería social en 2021, un aumento del 1500 % en los ataques contra VPN de acceso remoto y al 71 % le preocupa que la tecnología comprometa sus negocios. Las principales vulnerabilidades incluyen phishing con un 43%, malware con un 42% y ransomware con un 47%. Además, existe el movimiento lateral, la capacidad del atacante de moverse por la red empresarial en busca de datos críticos y secretos corporativos. El 43% de los encuestados afirmó que no confiaba en la eficacia de la VPN para ayudar a segmentar la red de los ciberactores que deambulan por su red.

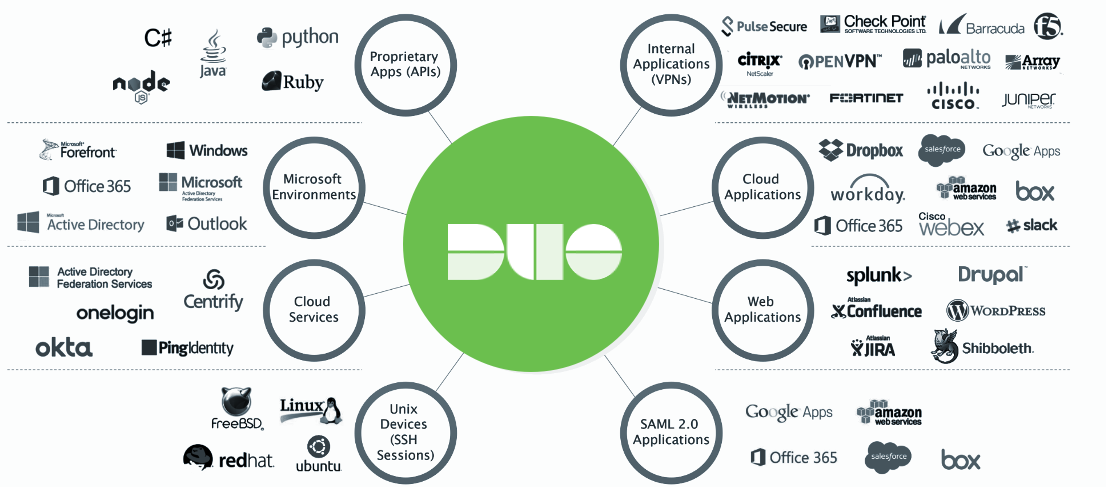

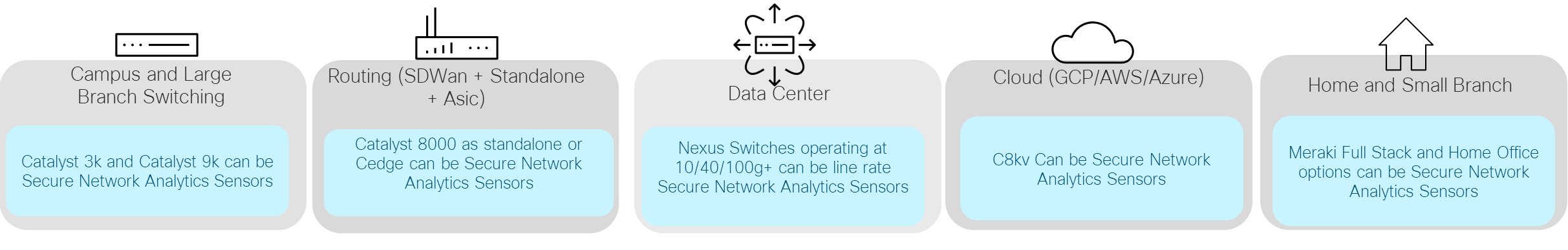

Con una insatisfacción extrema por la experiencia de los empleados, crecientes amenazas a la seguridad y un nivel de seguridad bajo, ¿qué nos depara el futuro? Aquí hay varios puntos brillantes. En primer lugar, las empresas están buscando nuevas soluciones para resolver este problema que ya lleva 30 años. El 56% de los encuestados está en el proceso de buscar o ya ha implementado soluciones alternativas, que se basan cada vez más en Zero Trust. Estas tecnologías colocan la identidad primero y luego ejecutan la solicitud de una aplicación o datos a través de una serie de pruebas adaptativas basadas en riesgos que incluyen: quién solicita el recurso, cuál es el estado del dispositivo, cuál es la ubicación, a qué hora del día. ¿Qué tan críticos son los datos para la organización? Basadas en la política empresarial, estas nuevas soluciones también tienen en cuenta la experiencia de los empleados. De hecho, pueden medir e informar el estado de la conexión e incluso tomar medidas para incluir tecnologías de “enrutamiento inteligente” para resolver problemas antes de que se conviertan en un problema. La complejidad también se puede reducir, ya que estas plataformas son soluciones de software entregadas desde la nube de forma similar a SaaS. Según el informe, el 59% de las organizaciones que respondieron están dando prioridad a las alternativas denominadas Zero Trust Network Access (ZTNA) a las VPN tradicionales en los próximos 24 meses. Dicho de otra manera, la migración a ZTNA está en marcha y se está acelerando.

Si bien ZTNA es una tecnología crítica y una piedra angular para implementar una estrategia general de Confianza Cero, el 83% informó que está dando un paso más y considerando una solución Secure Service Edge (SSE). SSE se basa en una base ZTNA al proteger a la empresa de las amenazas de Internet con Secure Web Gateway (SWG), proteger las soluciones SaaS con Cloud Access Security Broker (CASB), bloquear datos con Data Loss Prevention (DLP) y comprender la experiencia de los empleados con Digital. Monitoreo de Experiencia (DEM). Con SSE, lo que antes eran soluciones puntuales se agrupan en una plataforma unificada para reducir la carga de gestión, mejorar la seguridad y proporcionar a TI y al negocio un sólido retorno de la inversión (ROI). Para obtener más detalles sobre los riesgos de una VPN y elegir una alternativa segura, lea el Informe de riesgos de VPN de 2024 completo.