Por: Jaye Tillson / Director de tecnología de seguridad en HPE

La arquitectura de malla de firewall de Juniper redefine la seguridad híbrida al unificar políticas y visibilidad en la nube, el centro de datos y el borde, lo que reduce el riesgo y la complejidad.

El valor estratégico de la arquitectura de malla de firewall de Juniper: Repensar la seguridad en un mundo híbrido

Durante décadas, los firewalls se ubicaron en el límite de las redes corporativas, sirviendo como guardianes del perímetro. Pero en el mundo híbrido e impulsado por la nube actual, la noción de un perímetro único prácticamente ha desaparecido. Las aplicaciones se alojan en múltiples nubes, las cargas de trabajo están en contenedores y son efímeras, y los empleados esperan un acceso fluido desde cualquier lugar.

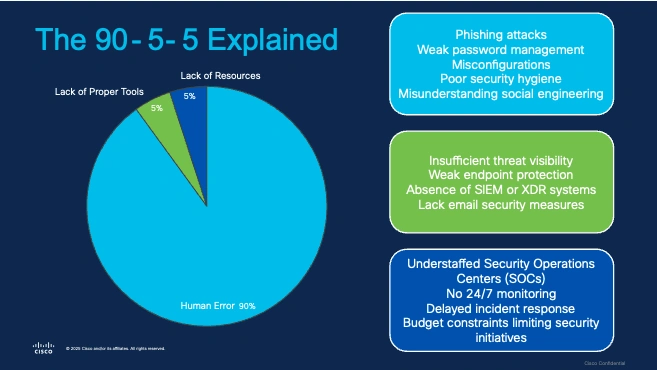

Desafortunadamente, la forma en que muchas organizaciones aún abordan la seguridad no ha evolucionado al mismo ritmo. Implementan firewalls independientes en centros de datos, firewalls virtuales en la nube y servicios de seguridad perimetral adicionales para usuarios remotos. Cada dispositivo o servicio cuenta con su propia interfaz de administración, definiciones de políticas y herramientas de monitoreo. El resultado es una proliferación de políticas que genera controles inconsistentes, duplicación de esfuerzos e inevitables puntos ciegos que los atacantes aprovechan rápidamente.

La arquitectura de malla de firewall de Juniper, a menudo denominada seguridad de malla híbrida, aborda directamente este problema. En lugar de gestionar los firewalls como servidores aislados, los conecta en una malla unificada, donde la aplicación de la normativa se distribuye, pero las políticas y el control se centralizan. Se trata de un cambio arquitectónico fundamental que promete no solo una mayor protección, sino también una mayor simplicidad operativa.

El concepto de arquitectura

La arquitectura de malla del firewall se basa en tres principios fundamentales:

- Aplicación distribuida: La seguridad se proporciona donde se necesita con firewalls físicos Juniper SRX en centros de datos, firewalls virtuales o en contenedores en entornos de nube y Kubernetes, y servicios perimetrales seguros más cerca de los usuarios remotos. Esto garantiza que la inspección y la aplicación se realicen sin forzar el tráfico a través de un único punto de estrangulamiento.

- Control centralizado: Juniper Security Director Cloud actúa como la única fuente de información veraz para las políticas. En lugar de escribir una regla para un firewall de hardware y otra para un firewall en la nube, los CISO y sus equipos definen la política una sola vez, y esta se aplica de forma coherente en todos los puntos de control.

- Separación de los servicios de reenvío y seguridad: Con la arquitectura de servicios distribuidos de Juniper, las organizaciones pueden escalar el enrutamiento y el reenvío independientemente de los servicios de seguridad. Esta disociación evita cuellos de botella en el rendimiento y permite a las empresas aumentar su capacidad de forma modular.

El resultado es un marco flexible, escalable y unificado, una red de servicios de seguridad interconectados que juntos crean un tejido de defensa adaptable.

Por qué es importante para el CISO y el CIO

La malla de firewall resuena fuertemente entre el liderazgo ejecutivo porque resuelve problemas que van más allá de la tecnología.

- Para el CISO y su equipo, reduce el riesgo al eliminar la desviación de políticas y los silos de seguridad. La visibilidad unificada implica menos puntos ciegos, una detección más rápida de incidentes y una aplicación uniforme de los controles en diversos entornos. En lugar de dedicar tiempo a conciliar diferentes consolas y registros conflictivos, los equipos de seguridad pueden centrarse en la defensa proactiva.

- Para el CIO y su equipo, la clave está en la eficiencia y la agilidad operativas. Al consolidar la gestión y optimizar las arquitecturas, las organizaciones reducen los gastos operativos. Implementar una nueva aplicación ya no requiere la configuración manual de seguridad en múltiples sistemas, y las políticas se extienden automáticamente. Esto acelera el tiempo de comercialización y alinea el departamento de TI con la innovación empresarial.

En un mundo donde los CISO son evaluados por su resiliencia y los CIO por su capacidad de habilitación empresarial, la malla de firewall proporciona ambos resultados.

La conexión de confianza cero

La confianza cero se ha convertido en la guía estratégica de la seguridad moderna, pero con demasiada frecuencia se aborda fragmentadamente: una solución de acceso a la red de confianza cero por aquí, microsegmentación por allá, gestión de identidades en otro silo. Sin integración, el resultado es fragmentación, justo lo contrario de la confianza cero.

La malla de firewall de Juniper ayuda a proporcionar la infraestructura para poner en funcionamiento la confianza cero en toda la empresa:

- La aplicación unificada ayuda a garantizar que las reglas de confianza cero se apliquen de manera consistente, ya sea que el tráfico fluya dentro de una LAN corporativa, entre centros de datos o hacia la nube.

- El contexto granular permite vincular las políticas a usuarios, dispositivos y aplicaciones, en lugar de solo direcciones IP o subredes.

- La arquitectura escalable garantiza que las protecciones de confianza cero puedan crecer con el negocio, desde unas pocas aplicaciones en la nube hasta miles de cargas de trabajo.En otras palabras, la malla no solo respalda la confianza cero, sino que la habilita.

Por qué es fundamental en el panorama de amenazas actual

Los ciberataques ya no son los eventos poco frecuentes y que acaparaban titulares como antes. En 2025, el ransomware, las vulnerabilidades de la cadena de suministro y las configuraciones incorrectas de la nube se han convertido en realidades cotidianas. Los atacantes se nutren de la inconsistencia, explotando las brechas entre las defensas aisladas.

Considere el aumento de los ataques a la cadena de suministro: un servicio de terceros o una instancia en la nube comprometidos se convierten en una puerta trasera para acceder a la empresa. Si las políticas difieren entre los entornos en la nube y locales, los atacantes encontrarán el punto más débil. De igual manera, las campañas de ransomware explotan cada vez más el movimiento lateral, moviéndose silenciosamente de una parte de la red a otra, a menudo sin ser detectadas hasta que es demasiado tarde.

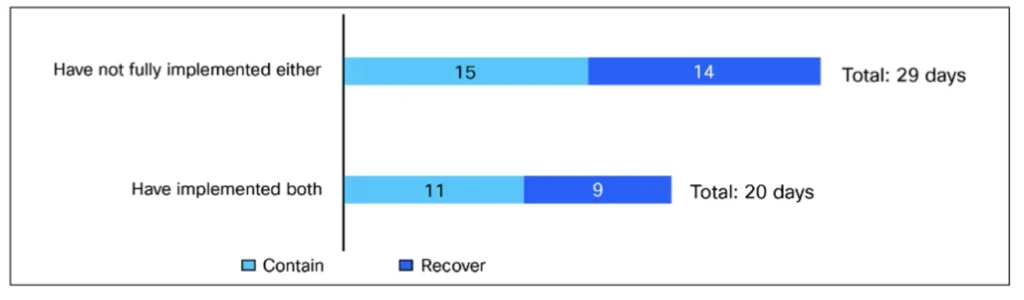

Una malla de firewall reduce estos riesgos al eliminar las inconsistencias con las que cuentan los atacantes. Las políticas se definen una sola vez, la visibilidad abarca todos los entornos y las amenazas se detectan y contienen, independientemente de su origen. En el panorama actual de amenazas distribuidas, esa consistencia no solo es útil, sino esencial.

Beneficios empresariales más allá de la seguridad

Si bien una defensa más fuerte es razón suficiente para adoptar una malla de firewall, el verdadero poder reside en su impacto comercial.

- Agilidad: Se pueden lanzar nuevos servicios empresariales rápidamente, sin que la seguridad se convierta en un cuello de botella. Se puede implementar una carga de trabajo en la nube o una aplicación de software como servicio (SaaS), con la seguridad de que las mismas políticas empresariales se aplicarán automáticamente.

- Eficiencia: Con un único plano de gestión, los equipos dedican menos tiempo a conciliar diferentes sistemas y más a las prioridades estratégicas. Esto reduce directamente los costes operativos.

- Resiliencia: La consistencia en toda la malla significa menos brechas, lo que reduce la probabilidad de una infracción que pueda interrumpir las operaciones o dañar la marca.

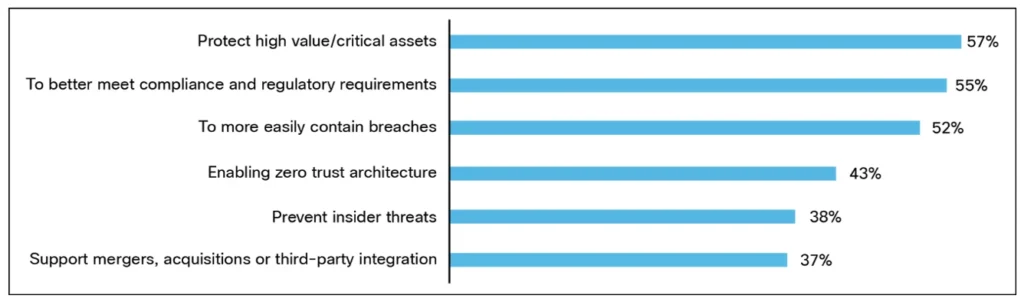

- Confianza: Reguladores, socios y clientes esperan una seguridad robusta y demostrable. Una malla de firewall refuerza la confianza de que la organización puede proteger datos confidenciales y cumplir con los requisitos de cumplimiento.

En el lenguaje de la sala de juntas, una malla de firewall no es solo un control de seguridad: es un facilitador del crecimiento, la innovación y la confianza.

Una perspectiva ejecutiva: ¿Por qué ahora?

El momento de adoptar una malla de firewall es crucial. Tres tendencias convergen para convertirla en una prioridad a partir de 2026:

- La nube híbrida llegó para quedarse: Pocas organizaciones están migrando completamente a la nube. La mayoría seguirá utilizando una combinación de cargas de trabajo tradicionales, privadas y públicas. Solo una arquitectura en malla puede ofrecer seguridad consistente en un entorno híbrido de este tipo.

- La distribución de la fuerza laboral es permanente: Los modelos de trabajo remoto e híbrido requieren acceso seguro desde cualquier lugar. Implementar políticas de forma consistente, tanto para usuarios de oficina como remotos, es más sencillo en una red en malla que en redes privadas virtuales (VPN) fragmentadas y tradicionales.

- La presión regulatoria se intensifica: Marcos como NIS2 en Europa, CMMC en EE. UU. y estándares específicos de cada sector exigen cada vez más una consistencia demostrable de los controles. Una malla de firewall facilita la comprobación del cumplimiento.

Para los CISO y CIO, estos factores subrayan por qué adoptar una malla ya no es opcional. Es una necesidad competitiva.

Reflexiones finales

Las empresas no pueden permitirse combatir las amenazas modernas con herramientas obsoletas y fragmentadas. El mundo es híbrido, distribuido y en constante evolución, y las arquitecturas de seguridad deben reflejar esta realidad.

La arquitectura de malla de firewall de Juniper ofrece un camino claro hacia el futuro. Al unificar políticas, distribuir la aplicación y alinearse con los principios de confianza cero, transforma la seguridad de un mosaico de silos en una base estratégica y cohesiva.

Para los líderes de seguridad, la elección es clara: o bien seguir gestionando la complejidad y aceptando riesgos innecesarios, o bien adoptar un modelo que convierta la seguridad en un facilitador del negocio. En el mundo actual, esto último no solo es preferible, sino imperativo.